- 1 概述

- 2 調(diào)試器

- 5 漏洞利用防護(hù)

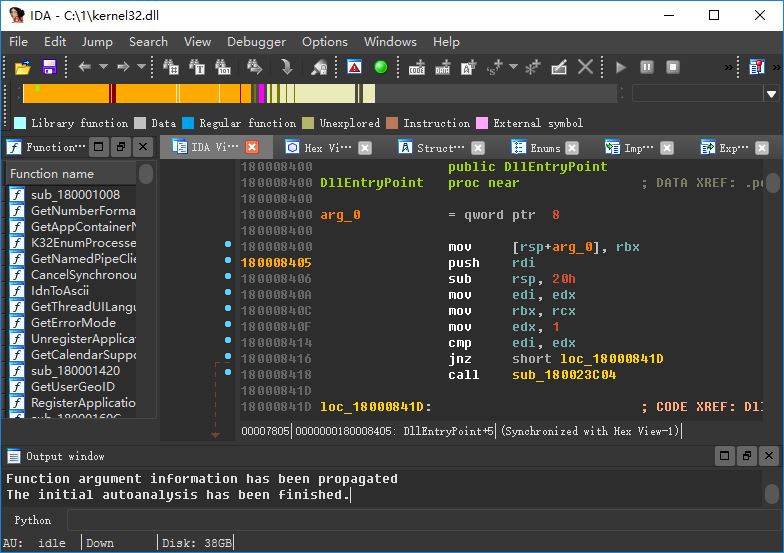

2.2 IDA 補(bǔ)丁比對

IDA 是另一款功能強(qiáng)大的商業(yè)版反匯編工具,適用于靜態(tài)分析和動態(tài)分析,而且支持多平臺。

基于其 SDK 開發(fā)的插件有很多,這些插件能給分析工作帶來極大的便利,下述是常見插件的列表:

[https://www.hex-rays.com/contests/](https://www.hex-rays.com/contests/)

[https://github.com/topics/ida-plugin](https://github.com/topics/ida-plugin)

[https://github.com/onethawt/idaplugins-list](https://github.com/onethawt/idaplugins-list)

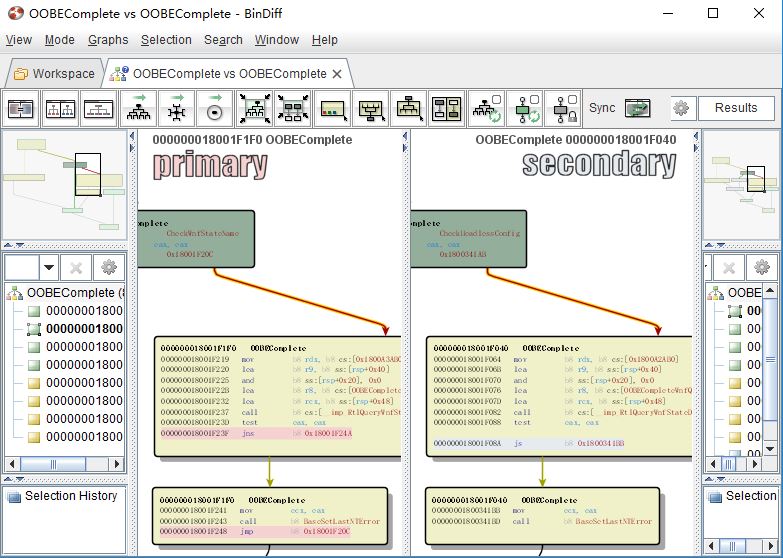

我們知道,對剛修復(fù)的漏洞,具體細(xì)節(jié)不會很快公布,如果我們想對此進(jìn)行深入研究,則往往需要借助補(bǔ)丁比對的方法來定位程序中的漏洞點。拿閉源的 Windows 系統(tǒng)來說,也就是比對二進(jìn)制文件,而通過 IDA 插件能方便的完成這部分工作。

首先我們需要獲取補(bǔ)丁前后的文件,這里給出的例子是不同版本`kernel32.dll`文件的比對。其中`pdb`文件可由符號服務(wù)器得到,將其放在待分析文件的同目錄下就可以了,IDA 會有相應(yīng)的提示,`pdb`文件能給之后的分析工作帶來幫助:

用于補(bǔ)丁比對的 IDA 插件有多個,我們選用的是`BinDiff`,對那些存在變化的函數(shù),可得到類似如下的比對圖:

漏洞點定位一般還是有難度的,特別是對改動比較大的版本,這時可能需要借助一些過濾的技巧,再配合上耐心。

IDA 中還有很多實用的插件有待我們發(fā)現(xiàn),當(dāng)然,能自行開發(fā)就更好了。

?

問答

請掃碼訂閱

有回復(fù)時將及時提醒您

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄